답변 감사합니다만 제 지식에는 그다지 도움이 되지 않았습니다. 디컴파일이 가능한가요? 가까운 장래에 가능할 수 있습니까? (내기?)

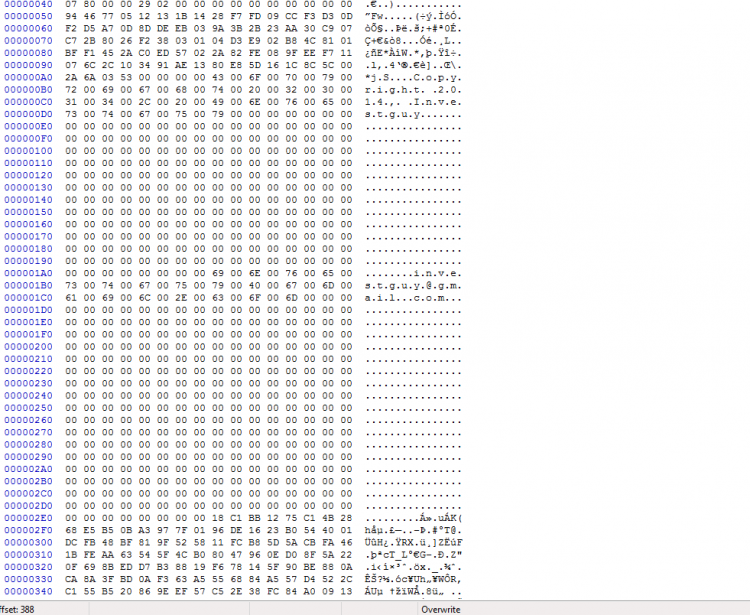

investguy : 암호화되어 있지만 불행히도 속성 변수는 여전히 볼 수 있습니다.

불행한 것이 아니라 일부러 그런 것입니다. 파일의 카피라이트를 읽을 수 없다면 카피라이트된 것이 아닙니다. 그러나 날짜 문자열은 표시되지 않습니다.

investguy :

안녕,

새로운 mql4(Build 600+)에 대해 읽고 이미 EA를 업데이트했는데 이제 질문이 있습니다. 크래커 및 기타 유형의 실행 가능한 크래킹 및 코드 수정에 대한 새로운 보호 기능이 얼마나 안전한지. EX: 만료 날짜, 메모리 덤프 등의 16진수 편집. EA에서 간단한 시간 제한(만료 날짜)은 현재 얼마나 안전합니까? 새로운 언어를 사용하여 새로운 보호 기술을 구현하는 방법은 무엇입니까?

전:

감사해요

AFAIK, 현재까지 빌드 6xx로 컴파일된 .ex4용 디컴파일러가 작동할 가능성은 없습니다.

하지만 코드를 크래킹하는 데 정말로 관심이 있는 사람이라면 코드의 문제는

if (condition...)에게

if (!condition

또는 더 쉽게 NOP하여 return(1)

다시 시작하려면 지금 디컴파일할 수 없습니다.

그러나 여전히 가능한 것은 코드를 분해하는 것입니다. 그리고 어셈블러에 대한 지식이 거의 없는 사람이라면 코드를 리버스 엔지니어링하고 크래킹하는 것이 상당히 쉬울 것입니다.

yokinfx : 하지만 여전히 가능한 것은 코드를 분해하는 것입니다. 그리고 어셈블러에 대한 지식이 거의 없는 사람이라면 코드를 리버스 엔지니어링하고 크래킹하는 것이 상당히 쉬울 것입니다.

기계어가 아니라 암호화해야 합니다.

yokinfx :

진짜 ? 당신은 그것을 증명할 수 있습니까?

AFAIK, 현재까지 빌드 6xx로 컴파일된 .ex4용 디컴파일러가 작동할 가능성은 없습니다.

하지만 코드를 크래킹하는 데 정말로 관심이 있는 사람이라면 코드의 문제는

에게

또는 더 쉽게 NOP하여 return(1)

다시 시작하려면 지금 디컴파일할 수 없습니다.

그러나 여전히 가능한 것은 코드를 분해하는 것입니다. 그리고 어셈블러에 대한 지식이 거의 없는 사람이라면 코드를 리버스 엔지니어링하고 크래킹하는 것이 상당히 쉬울 것입니다.

코드를 DLL에 넣습니다. MQL2 이후로 수상 경력에 빛나는 답변입니다.

안녕,

새로운 mql4(Build 600+)에 대해 읽고 이미 EA를 업데이트했는데 이제 질문이 있습니다. 크래커 및 기타 유형의 실행 가능한 크래킹 및 코드 수정에 대한 새로운 보호 기능이 얼마나 안전한지. 예: 만료 날짜, 메모리 덤프 등의 16진수 편집. EA에서 간단한 시간 제한( 만료 날짜 )이 현재 얼마나 안전합니까? 새로운 언어를 사용하여 새로운 보호 기술을 구현하는 방법은 무엇입니까?

전:

감사해요